2024 年, 全球 APT 组织通过技术跃迁、组织升级等不断演化和扩张, 已将攻击的魔爪伸向影响更广泛、更具破坏性的领域。高级持续性威胁 (APT) 正在经历新一轮技术跃迁, 攻防对抗再度升级。从利用 0day 漏洞渗透政府系统, 到通过供应链投毒控制关键基础设施, 再到结合生成式 AI 实施精准钓鱼, 攻击者的手段不断迭代。同时, 地缘政治冲突的加剧使得 APT 攻击成为国家间博弈的重要软武器, 以经济为目的的定向勒索攻击也逐步侵犯新的行业和地区。

2024 年, 全球 APT 组织通过技术跃迁、组织升级等不断演化和扩张, 已将攻击的魔爪伸向影响更广泛、更具破坏性的领域。高级持续性威胁 (APT) 正在经历新一轮技术跃迁, 攻防对抗再度升级。从利用 0day 漏洞渗透政府系统, 到通过供应链投毒控制关键基础设施, 再到结合生成式 AI 实施精准钓鱼, 攻击者的手段不断迭代。同时, 地缘政治冲突的加剧使得 APT 攻击成为国家间博弈的重要软武器, 以经济为目的的定向勒索攻击也逐步侵犯新的行业和地区。

在用 AI 重塑安全的路上, 深信服安全 GPT 直击用户最关心的「高威胁、高影响、高价值」场景, 从依赖规则升级为基于攻击意图理解能力的威胁检测模式, 具备对未知攻击的意图理解、异常判定、混淆还原能力, 在 Web 流量检测和钓鱼邮件检测上效果都远超传统方案。

深信服千里目安全技术中心基于对 2024 年全球 APT 组织动向的持续洞察及事件响应溯源, 深入剖析 APT 攻击的技术演进、典型案例及防御策略, 编写成《2024 年 APT 洞察报告》, 揭示网络空间暗战的最新攻防对抗逻辑。

横观 APT:0day 漏洞的「攻击版图」演化

1、操作系统与浏览器仍是主战场

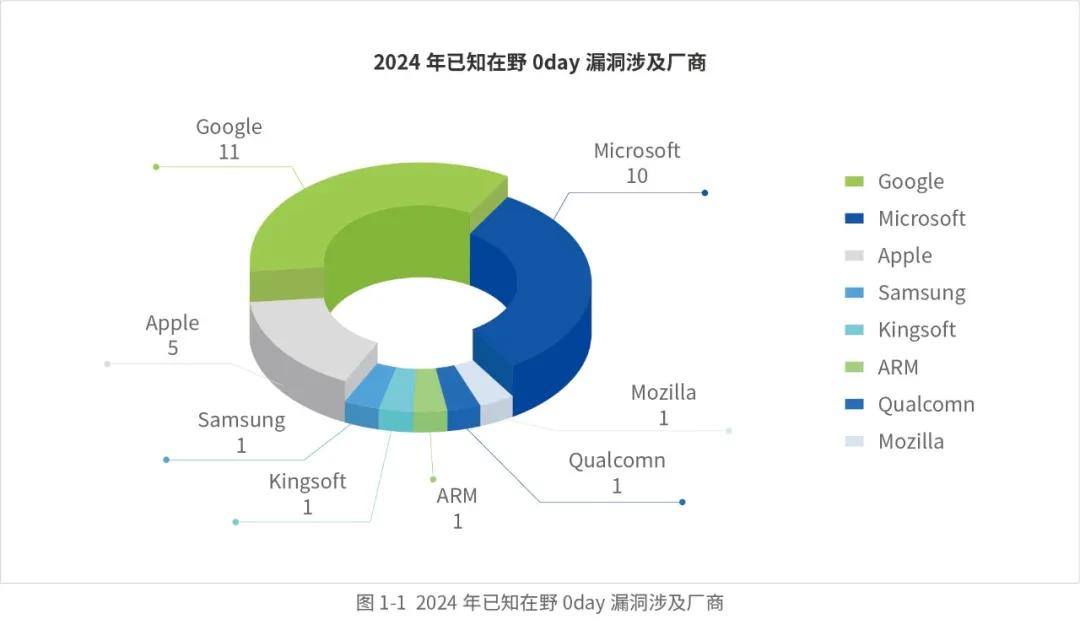

2024 全年, 操作系统和浏览器依然是攻击者的首选目标, 监测到全球 APT 组织使用的 31 个在野 0day 漏洞中,Microsoft、Google 存在 21 个, 因操作系统和浏览器使用广泛且攻击成本低, 攻击者利用其特性进行高频「流水线攻击」。

2、国产软件成为 APT 攻击新目标

2024 年, 国产软件漏洞首次被 Project Zero 收录, 这一变化折射出我国软件生态在快速发展中面临的安全威胁。例如,APT-C-60 组织利用某国产办公软件的任意代码执行漏洞 (CVE-2024-7262) 开展高级渗透并窃取敏感数据。

3、供应链攻击成为新的软肋

攻击者通过第三方组件投毒进行供应链攻击, 渗透企业环境, 污染链条极难追溯。如 2024 年,Lazarus 组织利用 Chrome 浏览器 JavaScript 引擎 V8 中的两个 0day 漏洞, 对全球加密货币参与者和投资者发起恶意攻击以谋取经济利益。

纵观 APT:「全流程作战」的攻击技术狂飙

APT 组织的攻击技巧不断推陈出新、迭代升级, 涵盖初始打点、执行/持久化、防御规避、收集/窃取等多个阶段。

初始打点阶段, 新型钓鱼手法花样频出, 开源软件供应链投毒频发,AI 也加速了 0day 漏洞的利用。例如, 海莲花、Bitter 等 APT 组织使用 MSC 文件对科研人员开展钓鱼攻击, 可天然绕过传统杀软检测。海莲花组织则通过伪造 GitHub 安全工具, 利用开发人员的信任对其实施定向攻击。

执行/持久化阶段,Rootkit 等内核级对抗进化升级。攻击者逐步实现了对系统内核的深度掌控。例如,2024 年,SkidMap 组织的 Rootkit 攻击技术进化, 可持久化控制目标系统且致盲传统安全软件;首个专门针对 Linux 系统的 UEFI Bootkit(命名为 Bootkitty) 也首度现世。

防御规避阶段, 对抗 EDR 并致盲/关闭/卸载的事件和工具不断曝光。攻击者对 EDR(端点检测与响应) 等安全软件的关注度持续上升, 涉及与安全软件正面抗衡并成功关闭或禁用安全软件的攻击事件显著增加。

收集/窃取阶段, 窃密组件迭代迅速。为了避免恶意软件被一网打尽,APT 组织的窃密组件通常与远控木马分开投递。如 SideWinder 组织在 2024 年对后渗透组件进行了大规模更新, 使用自研的「StealerBot」后渗透工具包, 实施针对中东和非洲政府机关、关键基础设施单位的攻击活动, 极大地增强了攻击的隐蔽性和灵活性。

攻击升维:生成式 AI(GenAI) 重塑 APT 攻防格局

生成式 AI 技术的迅速发展, 极大地降低了 APT 攻击的门槛, 提升了攻击的隐蔽性和成功率。攻击者借助 AI 可以快速生成复杂攻击链路、优化 payload 制作、编写免杀代码, 并通过深度伪造技术实施社会工程学攻击。

例如, 利用 AI 批量生产钓鱼话术, 攻击者向韩国某高校教授投递的「学术会议邀请函」均由 ChatGPT 输出, 行文风格、引用文献与本人研究内容高度相似。Lazarus 组织利用 AI 生成 NFT 坦克游戏页面, 吸引加密货币玩家, 进而窃取其私钥。攻击者利用 AI 工具快速分析, 仅 22 分钟就将新披露的 0day 漏洞转化为攻击工具, 给防御方的窗口期大幅缩短。

在 2025 年, 生成式 AI 的潜力和用途必将在攻防对抗中持续呈指数级增长。AI 本身作为工具, 关键在于其被使用的方式和目的。确保防守方比攻击方更有效地利用 AI 技术, 将成为未来网络攻防中的关键。安全厂商需继续谨慎应对攻击者利用 AI 工具加速进行的各类攻击, 并将 AI 技术应用于自身的业务与运营中, 使其成为网络安全防护的重要力量。

地缘视角:全球博弈扩张加速 APT 攻击演变

全球政治和经济形势的变化正在加速 APT 威胁的演变。地缘政治博弈的紧张局势催生了更多情报窃取型网络攻击, 如 Patchwork 组织针对中国、巴基斯坦等国的科研机构, 使用 LNK 文件和开源远控工具, 窃取军事相关的研究数据。

全球经济衰退和动荡则加剧了针对加密货币、敏感信息与科技情报的经济型攻击活动。2024 年, 东亚地区的黑客发动了四十余次复杂的攻击活动, 从全球加密货币平台盗走了价值 13 亿美元的资产, 这一数字创下了年度新高。

这些现象昭示着, 网络黑产犯罪活动与 APT 组织的技术界限逐渐模糊。据统计, 每三起网络攻击中就有一起是勒索软件攻击, 且攻击手法和技巧已与常规 APT 组织几乎无异, 然而许多企业和组织的安全建设仍难以应对这种高水平的网络攻击威胁。APT 攻击的防御与溯源挑战也从政府等关键行业延展到更多与经济、科技和民生发展相关的行业。

防御视角:构建主动防御「安全防线」化危机为转机

技术的进步既为攻击者提供了新的工具, 也为防御者带来了新的机遇。面对不断演变的威胁, 企业和组织需构建「技术+管理+人员」的全面防御体系, 同时充分利用 AI 技术来提升防御效能。

在用 AI 重塑安全的路上, 深信服安全 GPT 直击用户最关心的「高威胁、高影响、高价值」场景, 从依赖规则升级为基于攻击意图理解能力的威胁检测模式, 具备对未知攻击的意图理解、异常判定、混淆还原能力, 在 Web 流量检测和钓鱼邮件检测上效果都远超传统方案。

通过 3000 万黑样本与 2000 万白样本的混合样本测试验证, 对比传统引擎, 安全 GPT 针对 Web 流量的威胁检出率从 45.6% 提升至 95.7%, 误报率从 21.4% 下降到 4.3%。在 3 万高对抗钓鱼样本测试中, 安全 GPT 检出率达到 94.8%, 误报率小于 0.1%, 检测准确率是传统防钓鱼类产品的 4 倍+。

未来, 伴随 AI 等技术的发展, 网络战场的攻防对抗将更为激烈。防御方只有不断提升主动防御能力, 筑牢数字时代的「安全防线」, 方能化危机为转机, 维护网络空间的安全与稳定。

来源:互联网