坏消息:近期,「银狐」钓鱼事件频发, 此次传播的木马病毒伪装成一个「工资调整」文件, 诱惑性极强, 谁看了不迷糊呢?

坏消息:近期,「银狐」钓鱼事件频发, 此次传播的木马病毒伪装成一个「工资调整」文件, 诱惑性极强, 谁看了不迷糊呢?

更坏的消息:年底了, 黑客也要冲击自己的 KPI, 业界戏称「达则 0day 攻击, 穷则社工钓鱼」, 火药味儿正浓。

从全年整体趋势来看, 在实战攻防演练中, 社工钓鱼也逐渐成为攻击队的常见「利器」:

1. 某金融机构经深信服 XDR 检测到员工主机存在 APT 钓鱼投毒样本, 经确认为员工微信群消息自动下载文件, 所幸的是, 该文件并未被执行解压。

2. 某头部银行检测到一台终端访问了某 CS 域名, 因无法溯源到钓鱼终端, 最终采用强制断网措施。

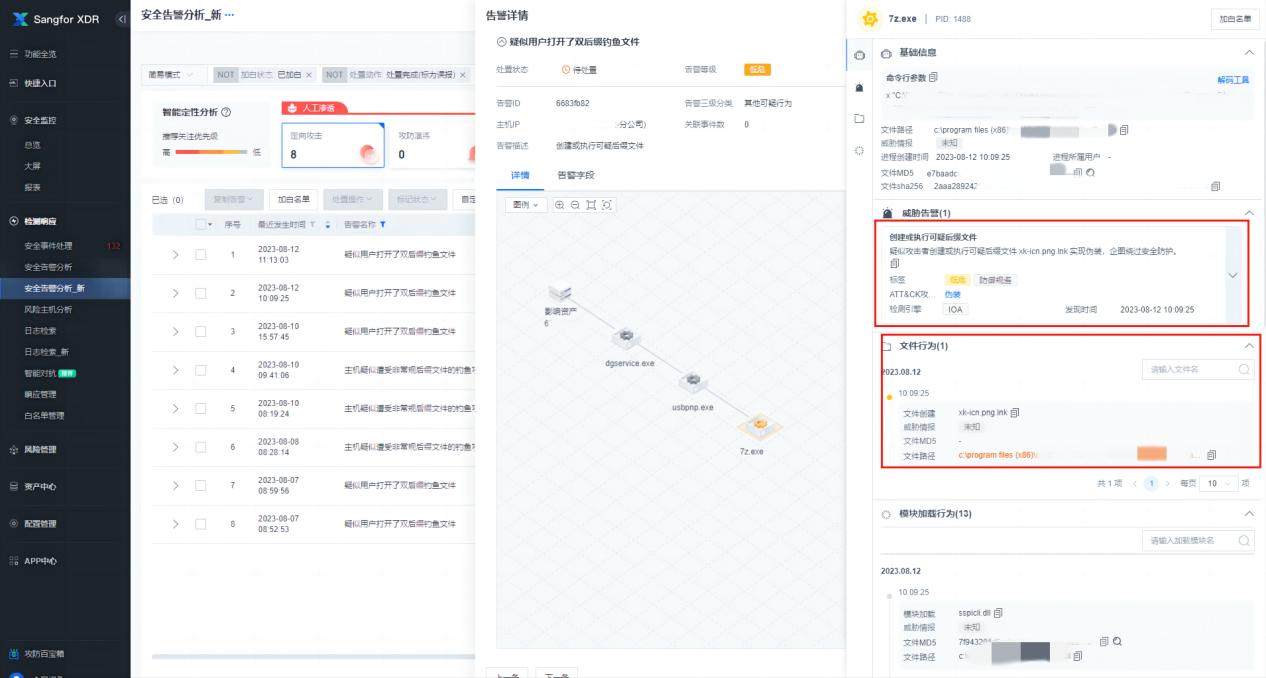

3. 某大型上市企业疑似员工打开了双后缀钓鱼文件, 通过 EDR 采集端侧行为日志, 经 XDR 告警定性, 确认为定向攻击。

钓鱼攻击可以很巧妙地针对不同人员的业务和人性特点, 定制攻击方案与话术:

「请下载附件查看详细信息。」

「您的账号登陆异常, 请及时处理!」

……

当您看到这样的「话术」, 可要提起十二万分的精神。一旦按照话术进行操作, 您的终端将犹如「人质」被挟持,「帮助」攻击者完成后续入侵流程。

常见的钓鱼入侵流程

第一步:用户运行恶意程序文件, 该文件释放魔改 CS 马的主程序, 并且自动添加任务计划, 包括开机启动和定时执行木马, 并主动向 CDN 域名发起请求, 例如:(*.cdn.abc.com.cn)。

第二步:成功上线后, 攻击者使用 CS 插件一键自动化采集本地信息, 如主机信息、网络信息等, 还会使用 mimikatz 工具获取主机的登录口令, 并使用临时文件传输工具下载恶意文件如 fscan、frp 等。

第三步:攻击者一般使用 frp 之类的代理工具访问内网应用, 手法隐蔽。

第四步:实施攻击后渗透, 初级攻击者可能会使用 fscan 工具, 快速发现目标网络的弱点。而高级攻击者则会更加谨慎, 使用已经收集到的账号密码访问网站/应用, 或进行低频率暴破。如果某些应用存在 RCE 漏洞, 也会被攻击者利用。

总之, 攻击者钓鱼成功后的目标就是寻找靶标的位置, 并在内网中进行横向移动, 突破防御, 控制更多的节点。

千防万防, 社工钓鱼难防。如此被动的局面下, 真的无计可施?

莫慌, 深信服身经百战, 基于钓鱼攻击入侵过程的研究, 已生成两套「独家秘籍」, 并亲身实践, 认证有效。

防社工钓鱼秘籍

秘籍一:

XDR+GPT 安全运营「智能驾驶」模式

以高质量的遥测数据为基础, 以「开放平台+领先组件+云端服务」为落地, 用户在日常安全运营与实战攻防对抗中, 通过深信服 XDR 平台多源数据聚合分析、极致告警降噪等能力, 可以在海量日志中快速定位钓鱼事件;结合安全 GPT 2.0「智能驾驶」能力, 将实现「秒级闭环, 百倍提效, 千万级降本」的效率和能力跃升。

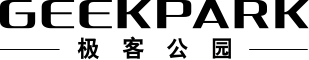

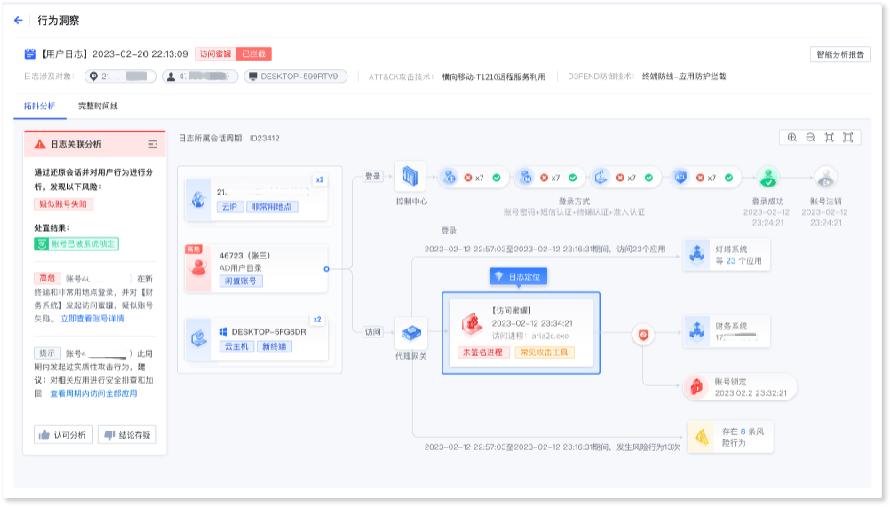

XDR 分钟级检测研判, 一键智能响应

(1) 检测层面

经验丰富的攻击者都非常谨慎, 钓鱼入侵行为都会事先做绕过测试, 这就导致一般的端点和流量检测设备不会有明显的告警。

如一个用户点击程序文件, 释放了文件, 添加了任务计划, 请求了 xxx.cn.cdn.abc.com.cn, 这里每一个行为单独看都可以认为是正常情况, 在单一的端点或流量侧组件视角无法精准体现告警。

而通过 XDR 平台多源数据聚合、网端关联分析能力, 则可以把单位时间内的日志聚合, 形成多个告警, 将每一个告警作为事件判断可信度的依据之一, 并通过攻击故事线, 将钓鱼攻击事件各个阶段描绘出来。

(2) 响应层面

钓鱼攻击一般通过跳板实施, 成熟的攻击团队在钓鱼终端上线成功后, 可做到分钟级完成入侵, 因此如何智能快速响应、抢先攻击者一步, 这是对防守方极具难度的考验。

深信服 XDR 平台可提供两种响应处置方式:

一是联动 SOAR 自动处置, 基于前期的资产梳理, 提前设置响应剧本、配置触发条件, 一旦识别到钓鱼事件时, 自动执行响应剧本并发送消息到安全运营工作群或指定责任人, 可配置的剧本动作包括 (封锁 IP、拦截域名、隔离文件, 阻断进程等)。

二是智能对抗,XDR 平台内置的通用高危高可信的响应剧本, 在检测到特定的恶意访问行为后, 自动执行拦截封堵, 无需进行额外操作。

△深信服亲身实战效果

2. 安全 GPT 2.0 实现效率与能力跃升

安全 GPT 2.0 作为安全运营智能助手, 实现全天候智能值守, 将进一步突破用户人员能力和精力瓶颈, 提升安全运营效率和效果。

安全 GPT 2.0 基于思维链理解安全事件, 可自主对绝大多数告警和事件进行研判、处置、总结, 真正实现 30 秒研判遏制威胁, 单一事件平均闭环时间缩减 96.6%。而这一过程, 运营人员仅需进行审核或复查。

针对钓鱼攻击产生的告警, 安全 GPT 支持以自然语言对告警数据包进行解读, 并支持多轮追问解答, 辅助运营人员进一步研判。

秘籍二:

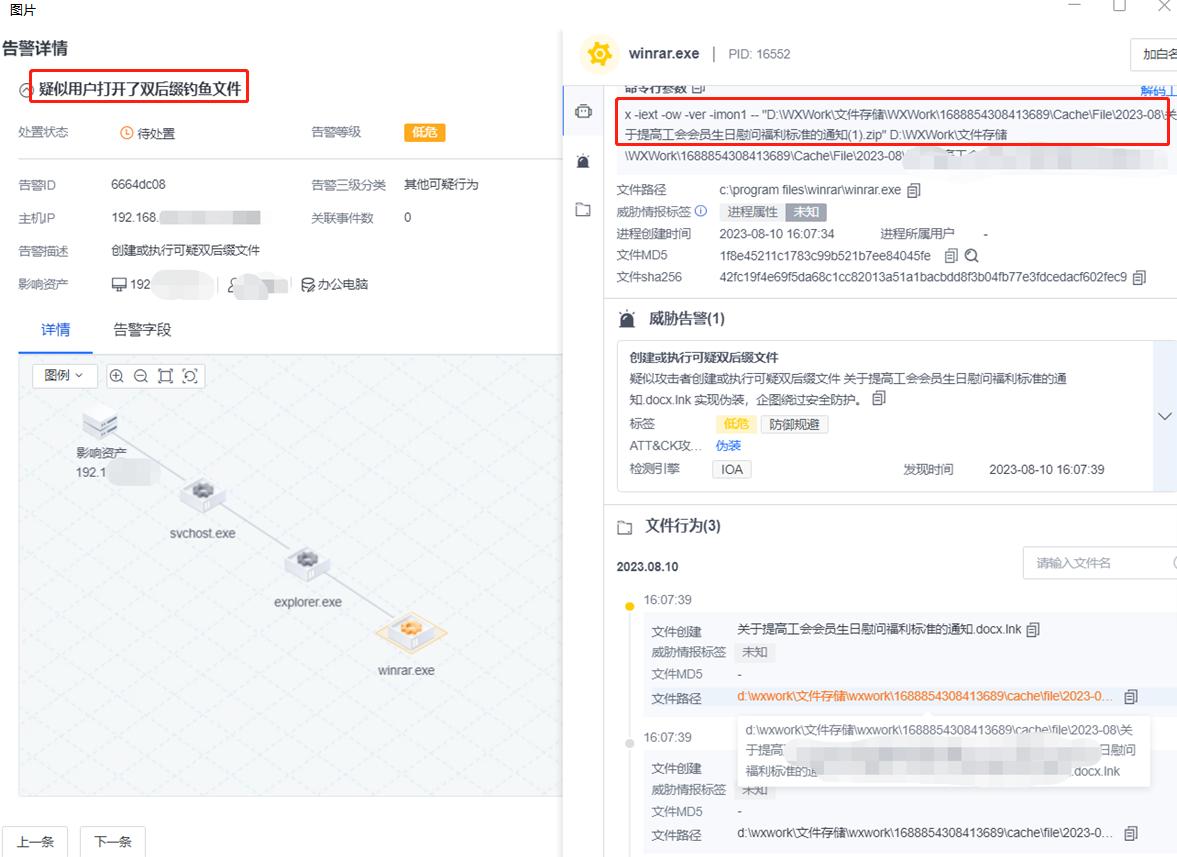

零信任 X-SDP「主动防御+被动防御」

深信服在业界率先推出零信任全新能力 X-SDP, 集「被动防御+主动防御」于一身, 对 SDP 架构进行扩展升级, 创新融合「鉴白」「鉴黑」逻辑, 有效应对利用内部人员的疏忽来绕过防线的钓鱼攻击行为。

1. 三道防线, 体系化与纵深化的被动防御能力

(1) 可信授权访问, 减少内网攻击面

攻击者钓鱼成功后, 会以内网终端为访问跳板, 对一些没有实施访问控制的内网网段进行扫描探测, 并对目标实施暴破、漏洞入侵等, 即可拿下大量的服务器权限。而深信服零信任可实现内外网统一接入, 即使终端位于内网环境, 访问应用之前也需要经过认证和授权, 由此大幅收敛内网暴露面。

(2) 基于条件控制用户访问范围

攻击者钓鱼成功后, 以内网终端发起攻击访问时, 其访问环境、时间或行为有别于正常访问, 基于对攻击者访问环境、访问时间和行为的分析, 识别存在风险的访问行为, 触发深信服零信任的增强认证或降权, 由此进一步遏制钓鱼成功的后续入侵行为, 并以告警消息及时提醒用户。

(3) 基于可信进程, 杜绝异常程序访问

攻击者钓鱼成功后, 通常会采用 frp 代理等方式建立连接通道, 从而发起对内网业务的攻击。通过零信任, 可以识别到 frp 程序进程, 攻击者通过 frp 代理将被禁止访问, 即攻击者将无法远程访问应用, 同时可设置应用访问的可信进程, 如针对 B/S 应用, 将浏览器类进程设置为允许访问的可信进程。该技术方案也可以发现主机被植入其他的蠕虫病毒发起的低频扫描。

2. 零误报鉴黑, 秒速自阻断, 可扩展的主动防御能力

结合欺骗防御的新型技术思路, 深信服零信任推出了主动防御能力, 逆转在钓鱼攻击中「攻防不对等」的局面, 引导攻击者暴露攻击行为, 瞬间掐断攻击通路, 快速回溯攻击路径。

深信服总结出以下三类有效实践场景:

(1) 应用诱饵

在收敛了应用访问入口的基础上, 零信任 X-SDP 主动发布诱饵应用, 如 MSSQL、SSH 等。这些应用对正常用户不可见, 但会被进行信息探测的攻击者发现, 因而一旦诱饵被攻击者访问, 即可阻断钓鱼终端访问, 并主动告警。

(2) 文件诱饵

除了诱饵应用外, 零信任 X-SDP 还可以向终端下发文件诱饵, 如伪装成密码本的 Excel 文件。当攻击者在钓鱼终端上进行信息探测时, 一旦访问对应文件中的地址, 即可发现钓鱼失陷终端, 并主动告警。

(3) 浏览器诱饵

前面钓鱼攻击入侵流程提到, 攻击者一般会提取用户的访问记录和账号密码信息, 因此零信任 X-SDP 可以在浏览器中插入访问记录和账号密码, 一旦攻击者主动尝试访问零信任 agent 生成的诱饵访问记录和账号密码, 即可快速发现入侵行为。

△深信服亲身实战效果

网络安全的本质是攻防两端能力的较量。然而防守方的安全能力建设无法一步到位。

我们需要做的是结合业务和安全建设成熟度, 平衡业务安全与使用体验, 选择合适的建设方案, 提升攻击成本和入侵难度, 方能致力于「安全领先一步」。

来源:中关村网