OpenSSL 心脏流血漏洞,全互联网的一次重大安全问题,可能导致大量用户名和密码泄露,那么心脏流血是什么,如何补救?

昨晚 OpenSSL 一个名为心脏流血(Heartbleed)的漏洞周一曝光。利用这一漏洞,攻击者可以获取用户的密码,或欺骗用户访问钓鱼网站。信息安全公司 Fox-IT 的罗纳德·普林斯(Ronald Prins)通过Twitter表示:“我们已通过 Heartbleed 漏洞获得了雅虎的一个用户名和密码。”而另一名开发者斯科特·加洛维(Scott Galloway)表示:“运行 Heartbleed 脚本 5 分钟时间,就获得了雅虎电子邮箱的 200 个用户名和密码。”雅虎周一晚些时候宣布,已修复了主要网站的这一漏洞。

该漏洞是由 Codenomicon 和谷歌安全部门的研究人员独立发现的。为了将影响降到最低,研究人员已经与 OpenSSL 团队和其他关键的内部人士展开了合作,在公布该问题前就已经准备好修复方案。

你的用户名和密码将泄露

这一信息安全漏洞尤为严重。如果希望修复这一漏洞,那么网站将被迫进行大幅调整,此外任何使用 OpenSSL 的用户都必须修改密码,因为这些密码可能已被窃取。由于越来越多人依赖在线服务,并在多个网站中重复使用同一密码,当今最热门的两大网络服务器 Apache 和 nginx 都使用 OpenSSL。

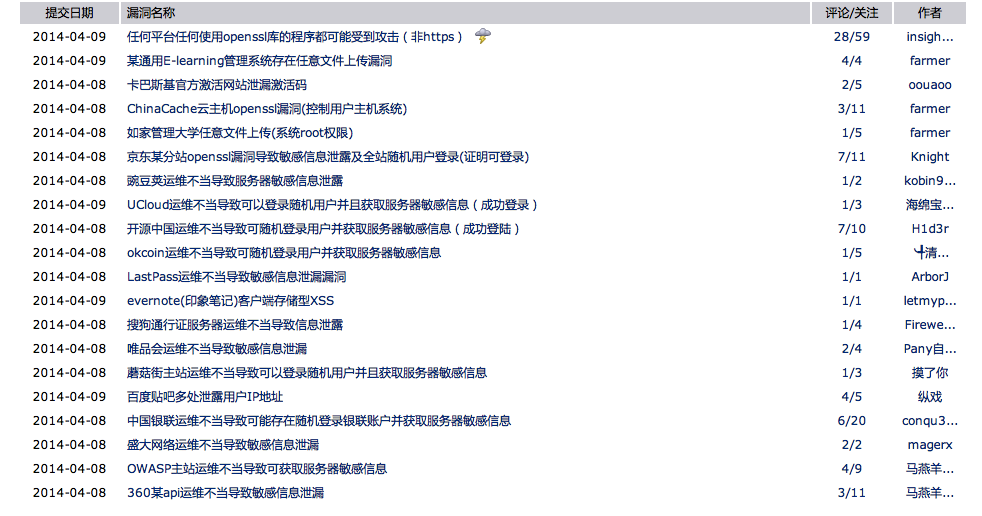

乌云昨晚成为白帽的刷分平台

如果攻击者获取了服务器的私钥,便可读取其收到的任何信息,甚至能够利用密钥假冒服务器,欺骗用户泄露密码和其他敏感信息。

OpenSSL被广泛使用

OpenSSL是一款开源软件,被广泛用于在线通信的加密。SSL 协议最早在 1994 年由网景推出,1990 年代以来已经被所有主流浏览器采纳。最近几年,很多大型网络服务都已经默认利用这项技术加密数据。如今,谷歌、雅虎和 Facebook 都在使用 SSL 默认对其网站和网络服务进行加密。

当用户访问 Gmail.com 等安全网站时,就会在 URL 地址旁看到一个“锁”,表明你在该网站上的通讯信息都被加密。这个“锁”表明,第三方无法读取你与该网站之间的任何通讯信息。在后台,通过 SSL 加密的数据只有接收者才能解密。如果不法分子监听了用户的对话,也只能看到一串随机字符串,而无法了解电子邮件、Facebook 帖子、信用卡账号或其他隐私信息的具体内容。

心脏流血漏洞已存在两年

HeartBeeld 漏洞能够泄露服务器内存中的内容,而这其中包含了一些最敏感的数据,例如用户名、密码和信用卡号等隐私数据。此外,攻击者可以获得服务器数字密钥的拷贝,从而模仿这些服务器,或是对用户通过服务器的通信进行解密。

心脏流血介绍视频

多数 SSL 加密的网站都使用名为 OpenSSL 的开源软件包。本周一,研究人员宣布这款软件存在严重漏洞,可能导致用户的通讯信息暴露给监听者。而实际上 OpenSSL 大约两年前就已经存在这一缺陷。

SSL 标准包含一个心跳选项,允许 SSL 连接一端的电脑发出一条简短的信息,确认另一端的电脑仍然在线,并获取反馈。研究人员发现,可以通过巧妙的手段发出恶意心跳信息,欺骗另一端的电脑泄露机密信息。受影响的电脑可能会因此而被骗,并发送服务器内存中的信息。

解决方案:

这一漏洞的正式名称为 CVE-2014-0160。漏洞影响了 OpenSSL 的 1.0.1 和 1.0.2 测试版。OpenSSL 已经发布了 1.0.1g 版本,以修复这一问题,但网站对这一软件的升级还需要一段时间。不过,如果网站配置了一项名为“perfect forward secrecy”的功能,那么这一漏洞的影响将被大幅减小。该功能会改变安全密钥,因此即使某一特定密钥被获得,攻击者无法解密以往和未来的加密数据。

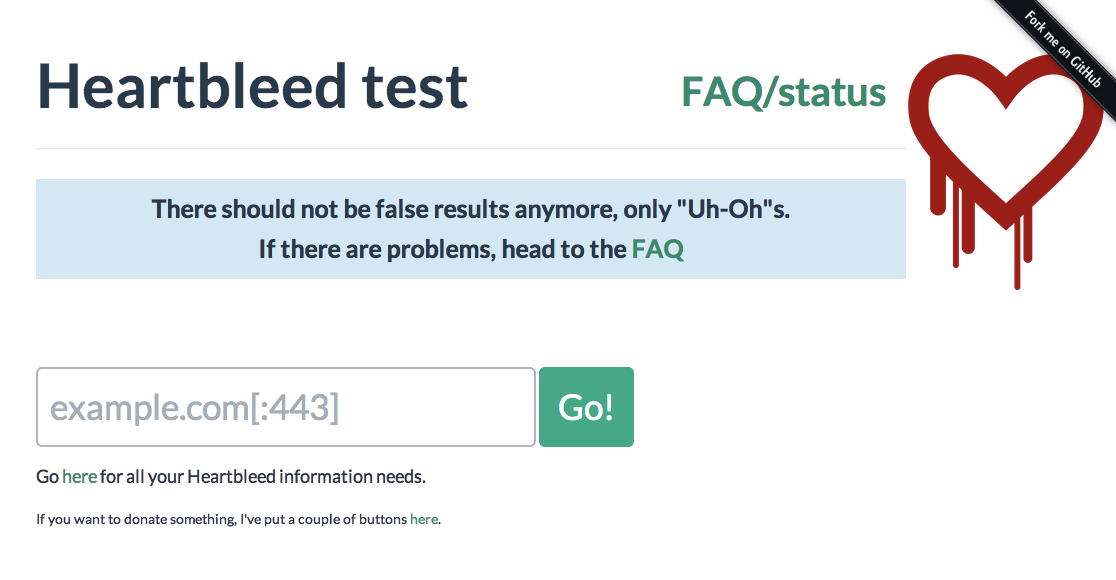

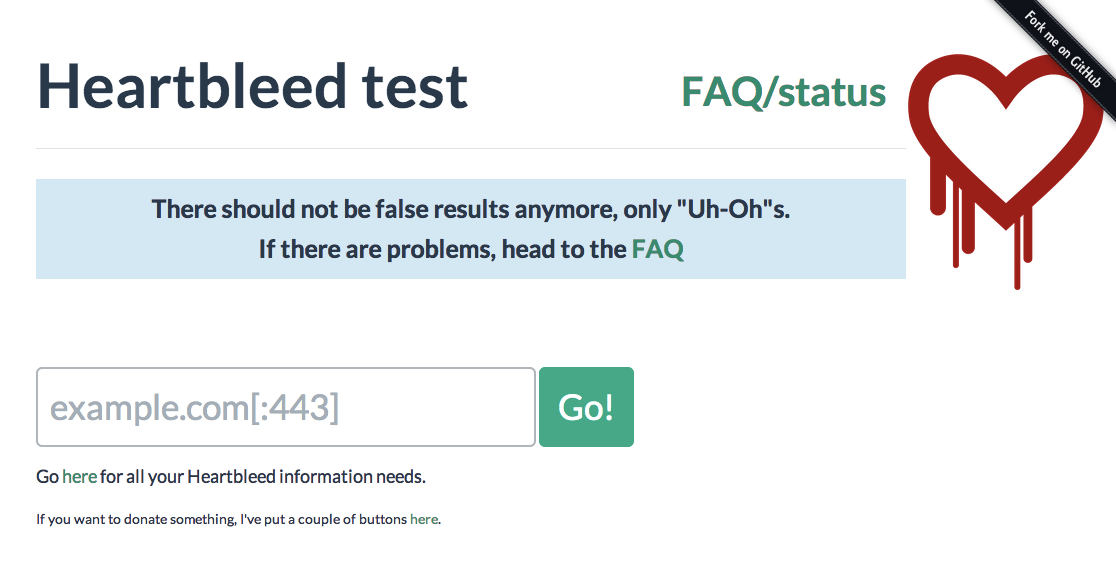

- 想知道自己的网站是否存在漏洞:http://filippo.io/Heartbleed/,该网站由加密学专家菲利普·瓦尔索达(Filippo Valsorda)发布了一款工具,帮助用户检查网站上是否存在 Heartbleed 漏洞。

- 国内安全公司360也推出了查询网站:http://wangzhan.360.cn/heartbleed/ 。

- http://s3.jspenguin.org/ssltest.py 这个 python 脚本可以用来监测常见问题,如果希望能全站家测,可以尝试该文件(地址)

- 最新的修复文件(地址)

- 更多内容请查看 http://heartbleed.com/